W związku z rosnącą skalą występowania cyberzagrożeń oraz aktywnością międzynarodowych grup cyberprzestępców, Unia Europejska w 2024 roku wprowadziła nowe regulacje, których celem jest znacząca poprawa bezpieczeństwa cyfrowego europejskich przedsiębiorstw. NIS2 to w rzeczywistości aktualizacja i rozszerzenie przyjętej w 2016 roku dyrektywy NIS, która w aktualnej wersji zyskała dodatkowe regulacje dla europejskich firm zarządzających infrastrukturą krytyczną, w tym podmiotów sektora energetycznego, transportowego, bankowego, a także administracji publicznej i branży kosmicznej. Dyrektywa wymaga od organizacji zarządzania ryzykiem, utrzymywania odpowiedzialności korporacyjnej, zapewniania ciągłości działania podczas wystąpienia cyberincydentów i przestrzegania ścisłych obowiązków dotyczących zgłaszania zagrożeń. Oprócz czterech powyższych obszarów, poprzez NIS2 Unia Europejska nakazuje, aby istotne i ważne podmioty wdrażały podstawowe środki bezpieczeństwa w celu przeciwdziałania i minimalizacji konkretnych form prawdopodobnych cyberzagrożeń – wśród nich są m.in. działania zapewniające bezpieczeństwo łańcucha dostaw, uwierzytelnianie zero-trust i promowanie kultury cyberświadomości wśród pracowników.

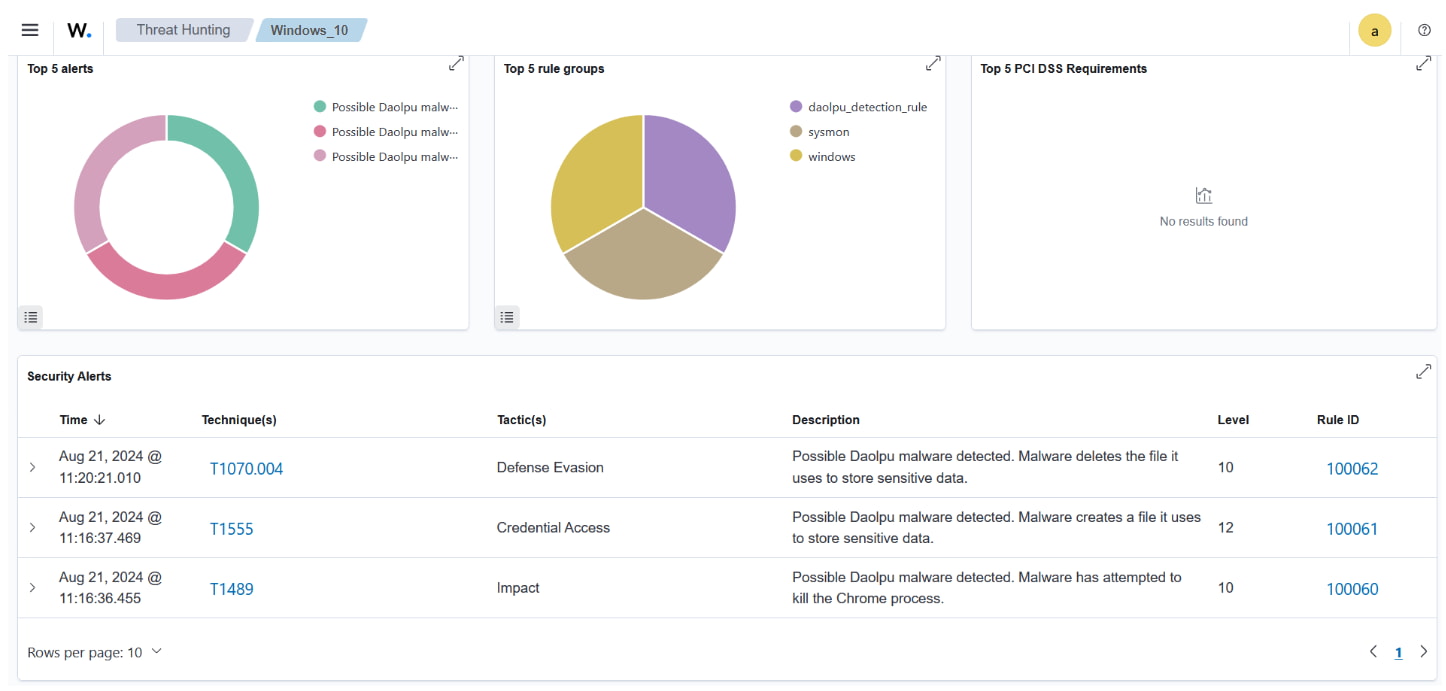

Wykrywanie zagrożeń i reagowanie

Wazuh umożliwia monitorowanie w czasie rzeczywistym, identyfikację zagrożeń oraz szybkie reagowanie na incydenty bezpieczeństwa. Jego efektywność odgrywa kluczową rolę w proaktywnym zarządzaniu ryzykiem zgodnie z dyrektywą NIS2. Wraz z rozszerzeniem zakresu regulacji na sektory takie jak energetyka, opieka zdrowotna i inne kluczowe branże, Wazuh gwarantuje skuteczną ochronę w zróżnicowanych środowiskach.

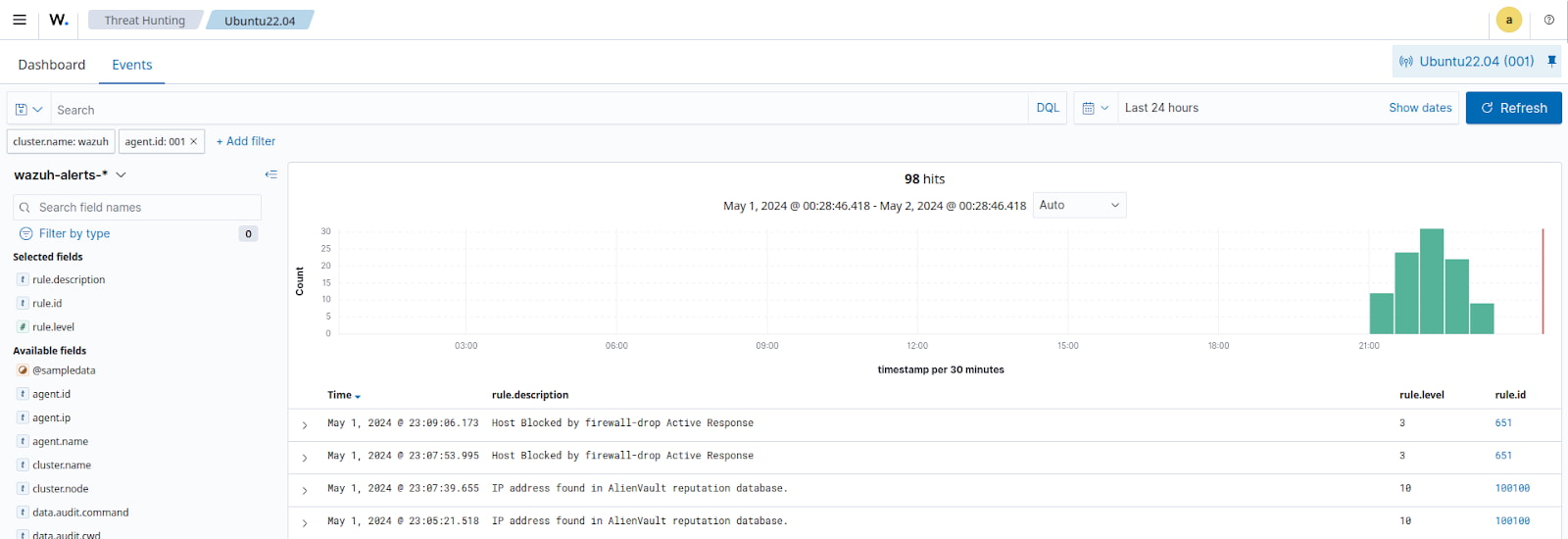

Dyrektywa NIS2 podkreśla potrzebę ustrukturyzowanej i skutecznej reakcji na incydenty bezpieczeństwa. Moduł Wazuh Active Response pomaga organizacjom spełnić ten wymóg, umożliwiając zautomatyzowane, w czasie rzeczywistym reakcje na wykryte zagrożenia.

Moduł Wazuh Active Response umożliwia Wazuh wykonywanie zdefiniowanych wcześniej działań po wykryciu określonych zdarzeń. Działania te mogą obejmować blokowanie podejrzanych adresów IP, wyłączanie naruszonych kont lub usuwanie złośliwych plików, łagodząc w ten sposób skutki cyberataku, zanim spowoduje on znaczne szkody.

Moduł Wazuh Active Response zawiera:

- Realizacja w czasie rzeczywistym: moduł Wazuh Active Response zapewnia realizację działań reagowania w czasie rzeczywistym, minimalizując czas narażenia i pomagając skutecznie powstrzymać zagrożenia.

- Możliwość dostosowania działań: Organizacje mogą definiować działania reagowania dostosowane do konkretnych potrzeb, np. uruchamianie skryptów w celu odizolowania zagrożonych systemów lub powiadamianie zespołów ds. bezpieczeństwa za pośrednictwem zintegrowanych narzędzi alertowych.

Gdy Wazuh wykryje potencjalny złośliwy atak ze znanego złośliwego adresu IP, możesz skonfigurować moduł Wazuh Active Response, aby natychmiast zablokować źródłowy adres IP, zapobiegając dalszemu rozprzestrzenianiu się i utracie danych. Poniższy obraz pokazuje firewall-dropskrypt Wazuh Active Response blokujący znanego złośliwego hosta, który próbował przeprowadzić atak.

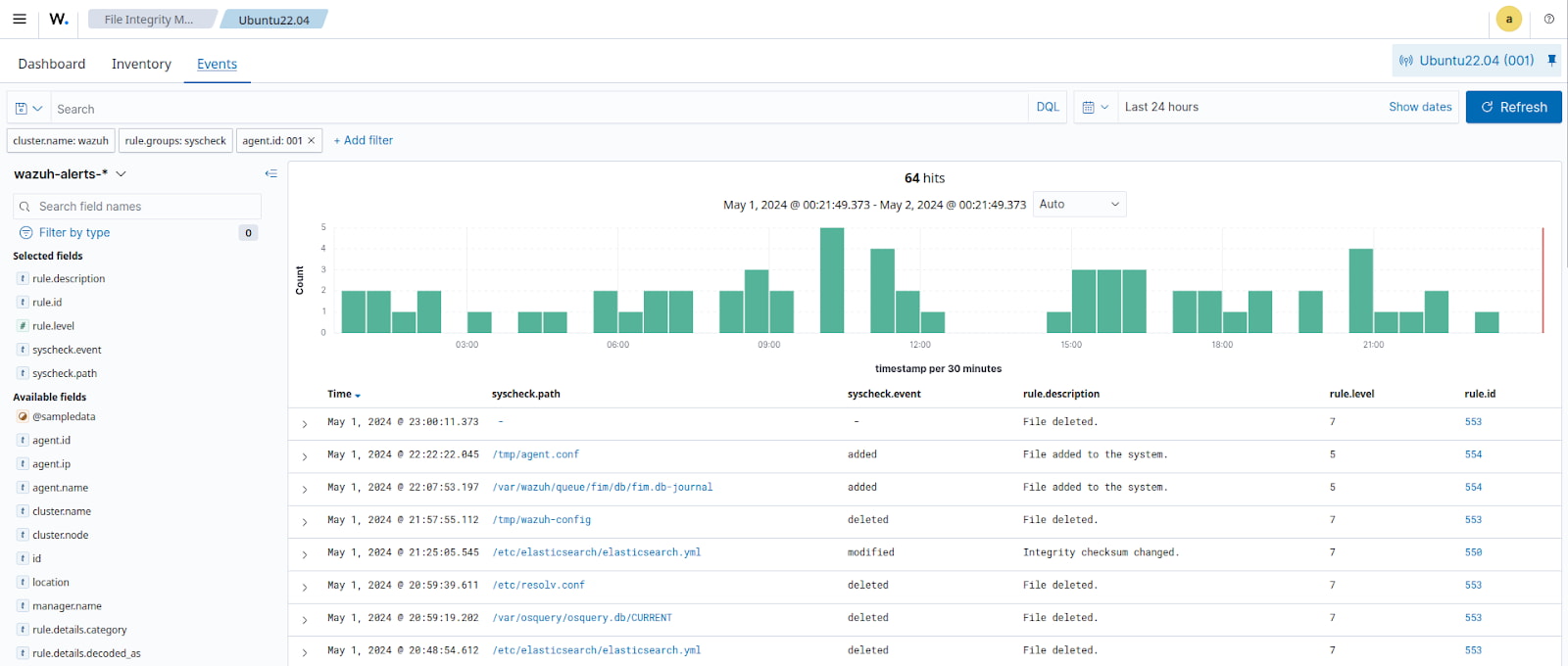

Monitorowanie integralności plików (FIM)

Jednym z kluczowych wymagań dyrektywy NIS2 jest zapewnienie integralności danych i systemów. Moduł Monitorowania Integralności Plików (FIM) Wazuh wspiera organizacje w realizacji tego obowiązku, śledząc zmiany w plikach, katalogach oraz rejestrze systemu Windows. W czasie rzeczywistym wykrywa wszelkie nieautoryzowane lub podejrzane modyfikacje, umożliwiając szybkie reagowanie na potencjalne zagrożenia. Ta funkcja jest szczególnie istotna w sektorach takich jak ochrona zdrowia i administracja publiczna, gdzie zachowanie integralności danych odgrywa kluczową rolę.

Możesz skonfigurować moduł Wazuh FIM, określając ścieżki i pliki, które mają być monitorowane w pliku konfiguracji agenta Wazuh . Poniżej znajduje się przykład konfiguracji FIM, która monitoruje zmiany w /rootkatalogach /var/www/html/i ignorując zmiany w /var/www/html/tmpkatalogu, gdzie:

<syscheck>jest elementem głównym konfiguracji File Integrity Monitoring . Zawiera wszystkie ustawienia związane z FIM.<directories>tag służy do określania katalogów, które mają być monitorowane. Atrybuty w tym tagu definiują sposób monitorowania. Na przykład,<directories check_all="yes" report_changes="yes" realtime="yes">/root</directories>.

check_all="yes"sprawdza wszystkie pliki w monitorowanym katalogu pod kątem zmian.report_changes="yes"raportuje szczegółowe zmiany w monitorowanych plikach, zapewniając porównanie stanu przed i po wykryciu modyfikacji.realtime="yes"monitoruje katalog w czasie rzeczywistym, zapewniając wykrywanie i rejestrowanie zmian w chwili ich wystąpienia.<ignore>tag służy do określania plików lub katalogów, które powinny być wyłączone z monitorowania. Może to być przydatne w przypadku katalogów, które często się zmieniają i nie zawierają krytycznych danych dotyczących bezpieczeństwa.<ignore>/var/www/html/tmp</ignore>wyklucza/var/www/html/tmpkatalog z monitorowania, zwykle dlatego, że zawiera pliki tymczasowe, które generowałyby wiele zbędnych alertów z powodu swoich zmian.

<syscheck>

<directories check_all=”yes” report_changes=”yes” realtime=”yes”>/root</directories>

<directories check_all=”yes” realtime=”yes”>/var/www/html</directories>

<ignore>/var/www/html/tmp</ignore>

</syscheck>

Alerty generowane przez moduł Wazuh FIM są wyświetlane na pulpicie Wazuh, zapewniając wgląd w czasie rzeczywistym w wszelkie nieautoryzowane lub podejrzane zmiany. Pozwala to zespołom ds. bezpieczeństwa na natychmiastowe podjęcie działań w celu zabezpieczenia swoich systemów.

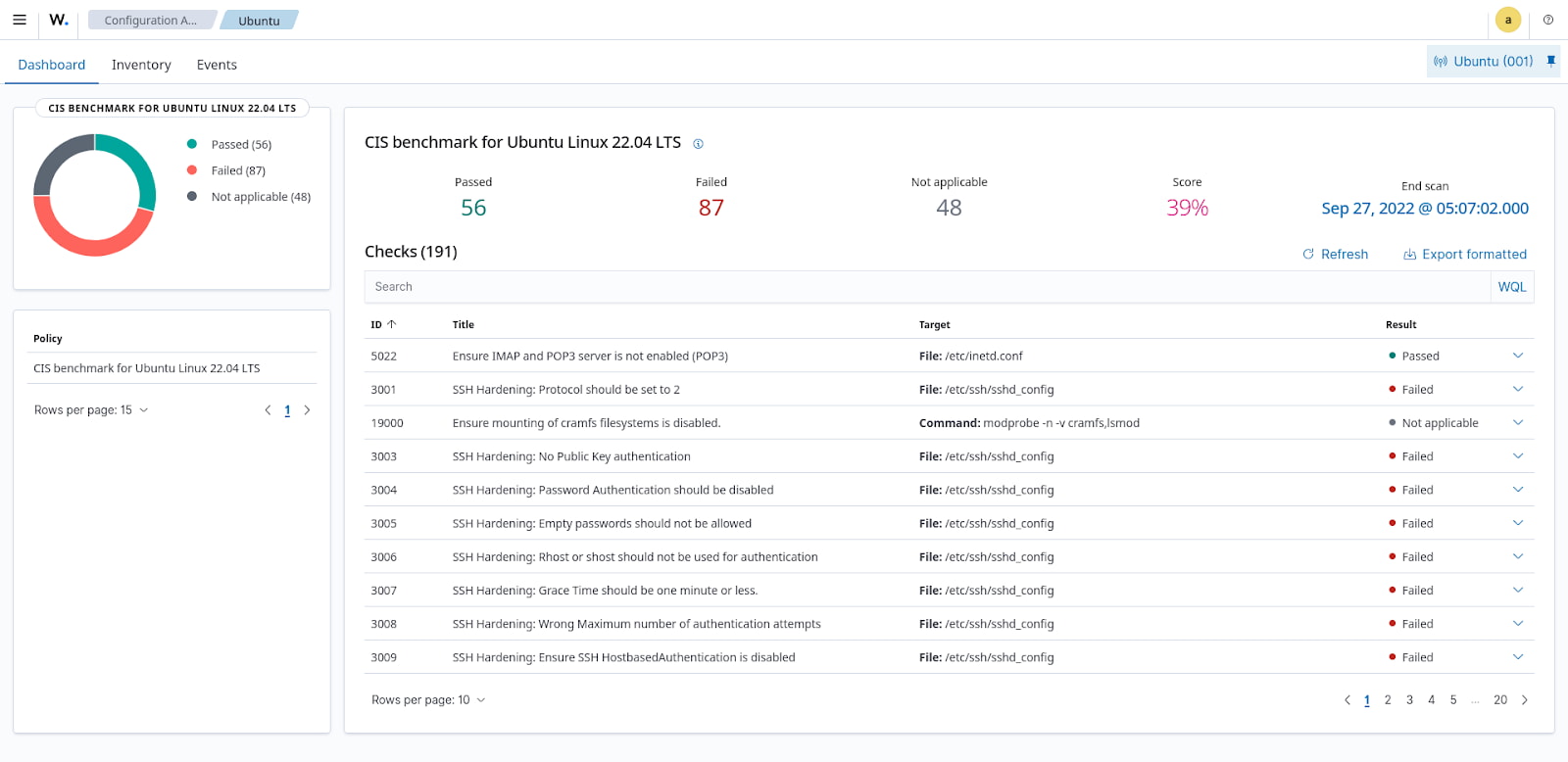

Ocena konfiguracji bezpieczeństwa (SCA)

Dyrektywa NIS2 nakłada obowiązek wdrożenia podstawowych środków ochrony przed zagrożeniami cybernetycznymi, w tym przeprowadzania analiz ryzyka oraz definiowania polityk bezpieczeństwa. Moduł Oceny Konfiguracji Bezpieczeństwa (SCA) Wazuh wspiera organizacje w realizacji tych wymagań, pomagając utrzymać odpowiednie konfiguracje systemowe zgodnie z wytycznymi NIS2.

Moduł SCA Wazuh przeprowadza audyty konfiguracji, weryfikując ich zgodność zarówno z branżowymi standardami, jak i wewnętrznymi politykami bezpieczeństwa. Dzięki temu organizacje mogą spełnić kluczowe wymagania dyrektywy NIS2, w tym:

- Ocena ryzyka i polityk bezpieczeństwa systemów IT – Moduł SCA umożliwia organizacjom analizę stanu zabezpieczeń poprzez porównanie konfiguracji z określonymi politykami, takimi jak wytyczne CIS.

- Ocena skuteczności środków ochrony – szczegółowe raporty pozwalają na bieżącą kontrolę skuteczności wdrożonych zabezpieczeń oraz szybkie eliminowanie błędnych konfiguracji.

- Szkolenia i zarządzanie higieną IT – Regularne audyty konfiguracji wspierają egzekwowanie polityk bezpieczeństwa oraz zwiększają świadomość zagrożeń wśród pracowników.

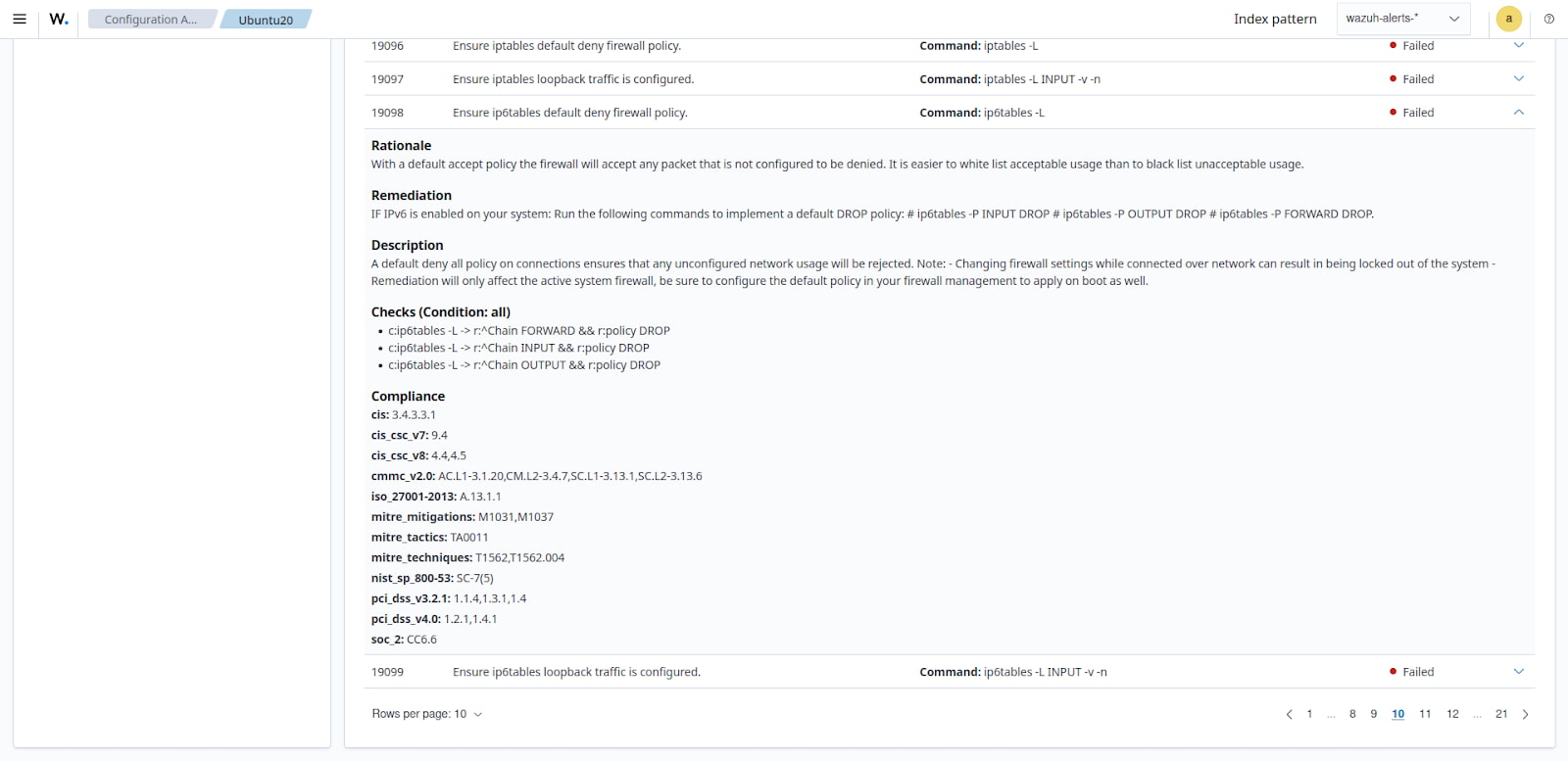

Przykładowa kontrola SCA cis_ubuntu20-04.ymlponiżej skanuje monitorowany punkt końcowy Ubuntu w celu sprawdzenia, czy na zaporze punktu końcowego została wdrożona polityka „odmów wszystkiego”:

– id: 19098

title: “Ensure ip6tables default deny firewall policy.” description: “A default deny all policy on connections ensures that any unconfigured network usage will be rejected. Note: – Changing firewall settings while connected over network can result in being locked out of the system – Remediation will only affect the ac rationale: “With a default accept policy the firewall will accept any packet that is not configured to be denied. It is easier to white list acceptable usage than to black list unacceptable usage.” remediation: “IF IPv6 is enabled on your system: Run the following commands to implement a default DROP policy: # ip6tables -P INPUT DROP # ip6tables -P OUTPUT DROP # ip6tables -P FORWARD DROP.” compliance: – cis: [“3.4.3.3.1”]

– cis_csc_v8: [“4.4”, “4.5”]

– cis_csc_v7: [“9.4”]

– cmmc_v2.0: [“AC.L1-3.1.20”, “CM.L2-3.4.7”, “SC.L1-3.13.1”, “SC.L2-3.13.6”]

– iso_27001-2013: [“A.13.1.1”]

– mitre_mitigations: [“M1031”, “M1037”]

– mitre_tactics: [“TA0011”]

– mitre_techniques: [“T1562”, “T1562.004”]

– nist_sp_800-53: [“SC-7(5)”]

– pci_dss_v3.2.1: [“1.1.4”, “1.3.1”, “1.4”]

– pci_dss_v4.0: [“1.2.1”, “1.4.1”]

– soc_2: [“CC6.6”]

condition: all

rules:

– “c:ip6tables -L -> r:^Chain INPUT && r:policy DROP”

– “c:ip6tables -L -> r:^Chain FORWARD && r:policy DROP”

– “c:ip6tables -L -> r:^Chain OUTPUT && r:policy DROP”

Poniższy obraz pokazuje wyniki skanowania SCA na pulpicie Wazuh, oznaczone jako nieudane.

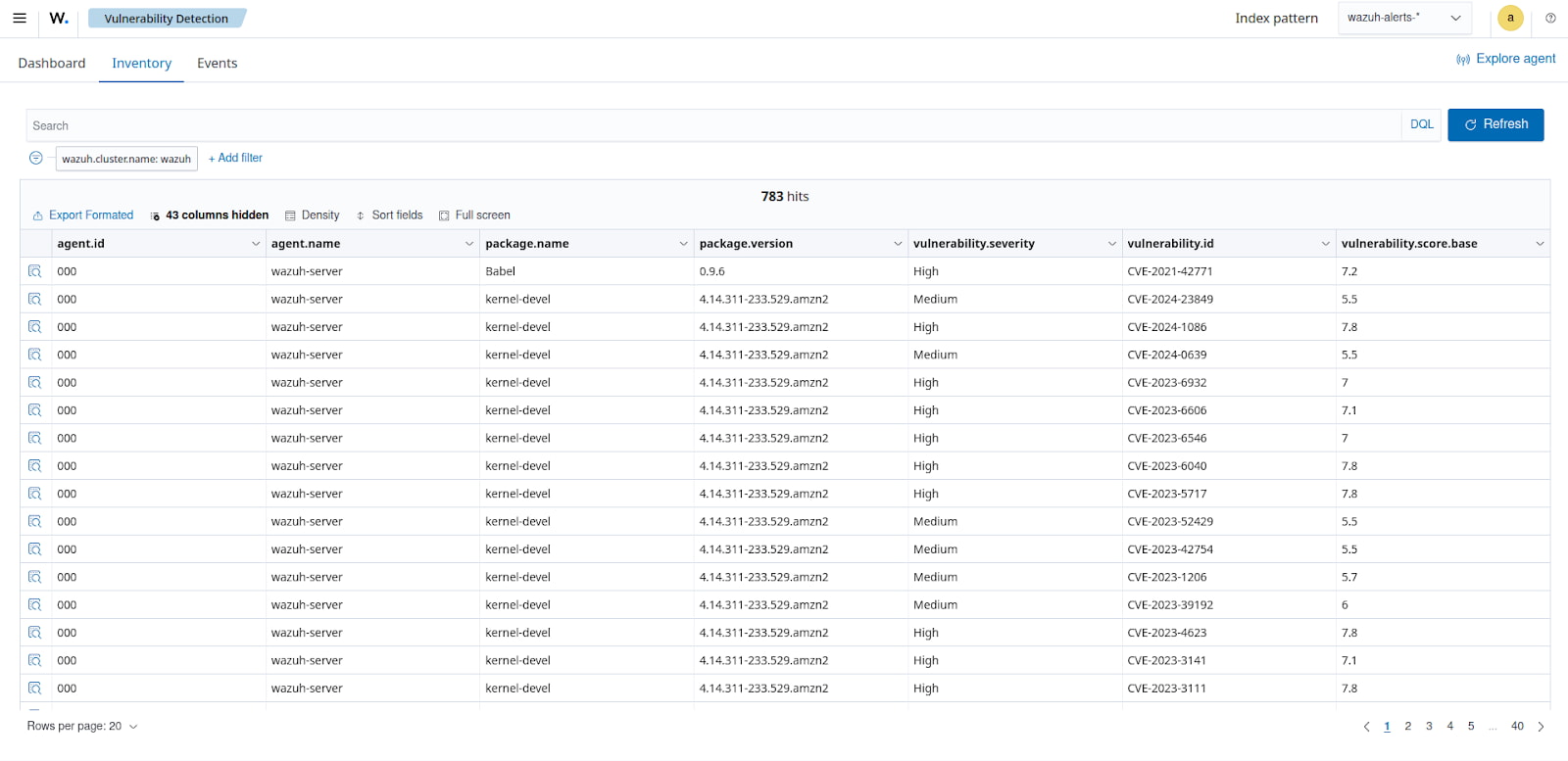

Wykrywanie podatności

Dyrektywa NIS2 podkreśla konieczność zapewnienia bezpieczeństwa na każdym etapie cyklu życia systemu – od jego zakupu i rozwoju, aż po eksploatację. W związku z tym skuteczne wykrywanie podatności stanowi kluczowy aspekt zgodności z regulacjami. Identyfikowanie i eliminowanie luk w zabezpieczeniach krytycznych systemów jest niezbędne do ochrony przed nowymi zagrożeniami.

Agenci Wazuh na bieżąco zbierają dane o zainstalowanym oprogramowaniu i przesyłają je do serwera Wazuh, gdzie są one porównywane z bazą podatności CVE (Common Vulnerabilities and Exposures). Dzięki temu organizacje mogą sprawnie wykrywać i usuwać podatności, utrzymując zgodność z wymaganiami NIS2.

W przypadku systemów Microsoft Windows, Wazuh zawiera dodatkową funkcję wykrywania i weryfikacji stosowania poprawek zabezpieczeń. Moduł wykrywania luk w zabezpieczeniach Wazuh sprawdza zainstalowane poprawki i używa informacji od firmy Microsoft, aby ustalić, czy te poprawki rozwiązują zidentyfikowane luki w zabezpieczeniach, usuwając je z listy, jeśli zostaną rozwiązane. Moduł wykrywania luk w zabezpieczeniach Wazuh jest domyślnie włączony. Poniższy blok konfiguracji pokazuje przykład konfiguracji modułu wykrywania luk w zabezpieczeniach Wazuh. Ustawienia wykrywania luk w zabezpieczeniach można znaleźć w pliku konfiguracji serwera Wazuh:

<enabled>yes</enabled>

<index-status>yes</index-status>

<feed-update-interval>60m</feed-update-interval>

</vulnerability-detection>

<indexer>

<enabled>yes</enabled>

<hosts>

<host>https://0.0.0.0:9200</host>

</hosts>

<ssl>

<certificate_authorities>

<ca>/etc/filebeat/certs/root-ca.pem</ca>

</certificate_authorities>

<certificate>/etc/filebeat/certs/filebeat.pem</certificate>

<key>/etc/filebeat/certs/filebeat-key.pem</key>

</ssl>

</indexer>

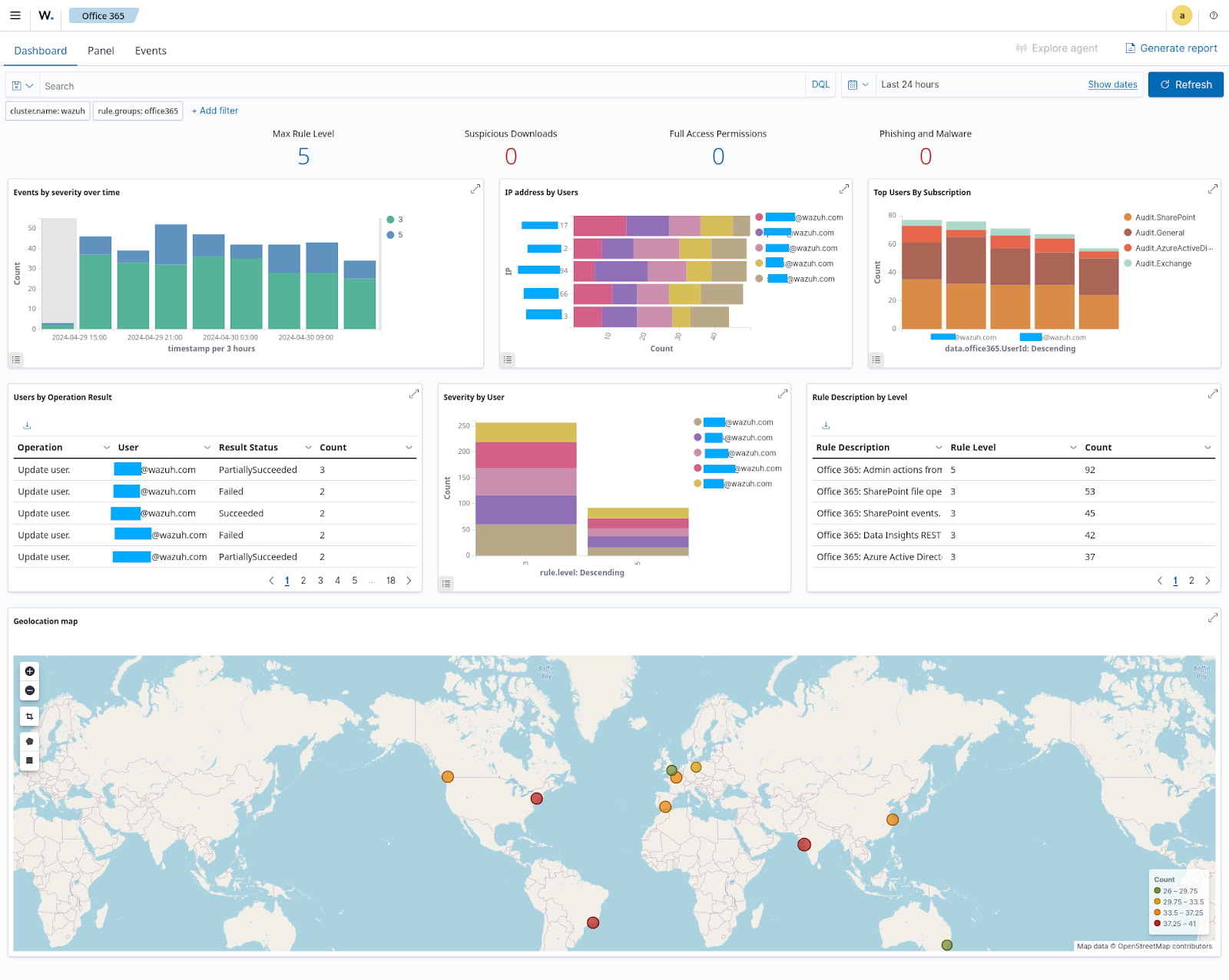

Raportowanie incydentów

W myśl dyrektywy NIS2, organizacje muszą zgłaszać istotne incydenty cyberbezpieczeństwa do właściwych organów w wyznaczonych terminach. Wazuh zapewnia możliwość monitorowania i analizowania zdarzeń bezpieczeństwa w różnych środowiskach, w tym na urządzeniach sieciowych, serwerach, aplikacjach oraz w usługach chmurowych. Dzięki temu organizacje mogą szybko identyfikować podejrzane działania i tworzyć szczegółowe raporty zgodności.

Kluczowe funkcje Wazuh wspierające obowiązki raportowania w ramach NIS2:

- Personalizowane wizualizacje danych

- Powiadomienia e-mail

- Elastyczne systemy alertowania

Personalizowane wizualizacje danych

Wazuh oferuje elastyczną wizualizację danych na pulpicie Wazuh, która umożliwia użytkownikom tworzenie niestandardowych pulpitów dostosowanych do ich konkretnych potrzeb w zakresie bezpieczeństwa i biznesu. Ta funkcja umożliwia organizacjom i odpowiednim organom szybką wizualizację zestawów danych i identyfikację trendów lub anomalii w ich sieci, ułatwiając skuteczniejsze monitorowanie i szybszą reakcję na incydenty.

Powiadomienia e-mail

Wazuh umożliwia skonfigurowanie automatycznych alertów e-mail, aby powiadamiać zespoły ds. bezpieczeństwa i inne odpowiednie zespoły o zdarzeniach lub naruszeniach bezpieczeństwa w miarę ich wykrywania. Ten mechanizm alertów w czasie rzeczywistym zapewnia zespołom możliwość szybkiego działania w celu złagodzenia ryzyka, co jest kluczowe dla spełnienia wymogu dyrektywy NIS2 dotyczącego terminowej reakcji na incydenty.

Poniżej znajduje się przykład konfiguracji Wazuh umożliwiającej wysyłanie alertów na wiele adresów e-mail, z których każdy ma unikalne kryteria:

<email_alerts>

<email_to>tester1@test.com</email_to>

<event_location>alpine38.localdomain</event_location>

</email_alerts>

<email_alerts>

<email_to>securityteam@test.com</email_to>

<rule_id>506</rule_id>

</email_alerts>

<email_alerts>

<email_to>tester2@test.com</email_to>

<level>12</level>

</email_alerts>

</ossec_config>

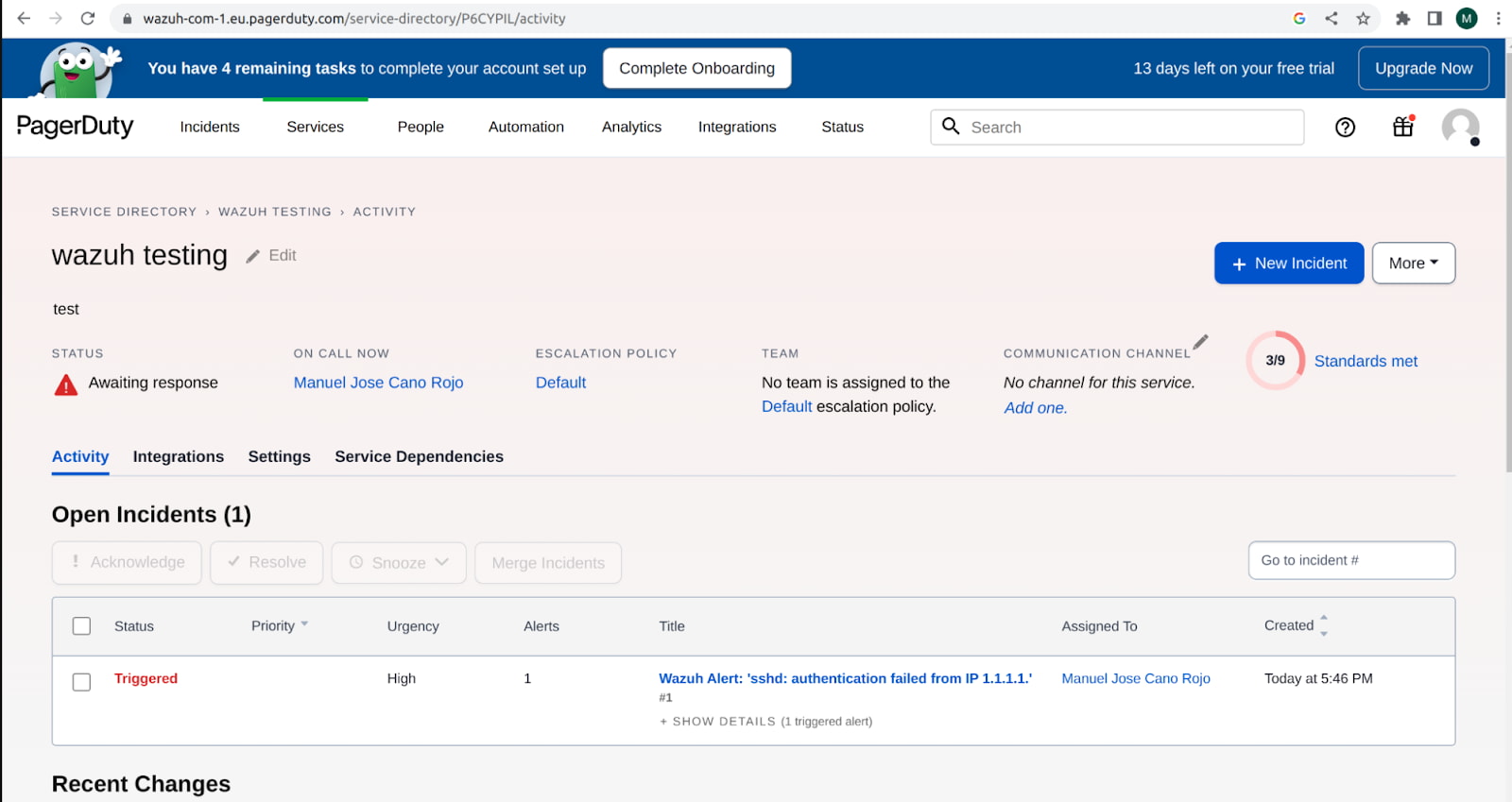

Elastyczne systemy alertowania

Wazuh integruje się z innymi platformami alertowymi, takimi jak Slack , PagerDuty i innymi. Te integracje umożliwiają organizacjom skonfigurowanie niestandardowych systemów alertowych w celu usprawnienia orkiestracji i automatycznej odpowiedzi. Te konfigurowalne systemy alertowe pozwalają organizacjom dostosować się do ich konkretnych protokołów bezpieczeństwa i obowiązków raportowania NIS2.

Poniższy obraz pokazuje alerty wyświetlane na pulpicie PagerDuty w wyniku integracji z Wazuh.

Podsumowanie

Wazuh jest istotnym narzędziem wspierającym organizacje w realizacji technicznych i organizacyjnych wymagań dyrektywy NIS2. Dzięki swoim możliwościom w zakresie SIEM i XDR, umożliwia skuteczne wykrywanie zagrożeń, reagowanie na incydenty oraz zarządzanie ryzykiem, co pozwala podmiotom z różnych branż na podniesienie poziomu cyberbezpieczeństwa i zapewnienie zgodności z NIS2.

Jako darmowa platforma open source, Wazuh oferuje integrację z technologiami firm trzecich. Aby dowiedzieć się więcej i rozpocząć wdrażanie Wazuh w celu spełnienia wymagań NIS2, zapoznaj się z dokumentacją Wazuh i dołącz do naszej społeczności.