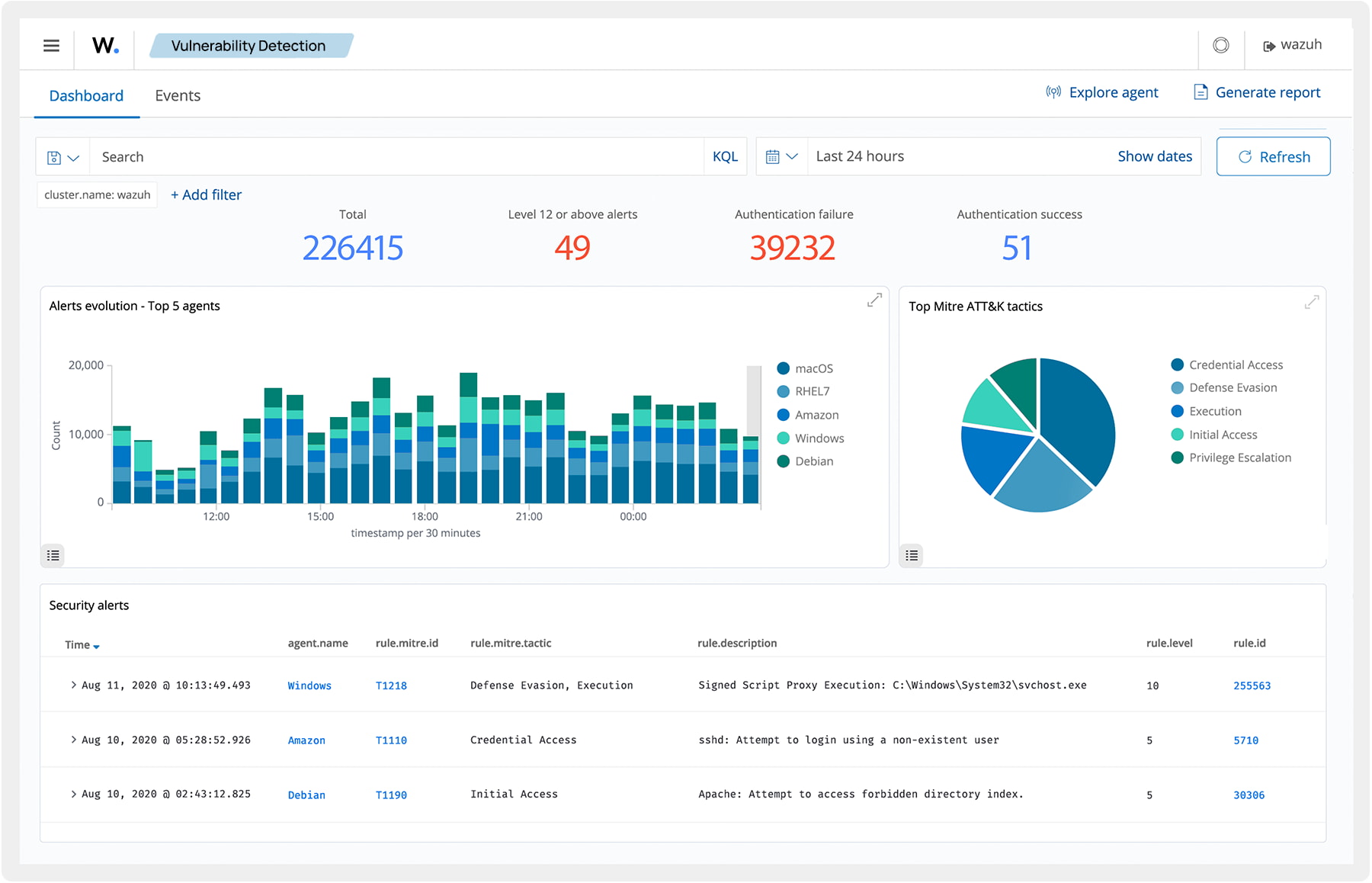

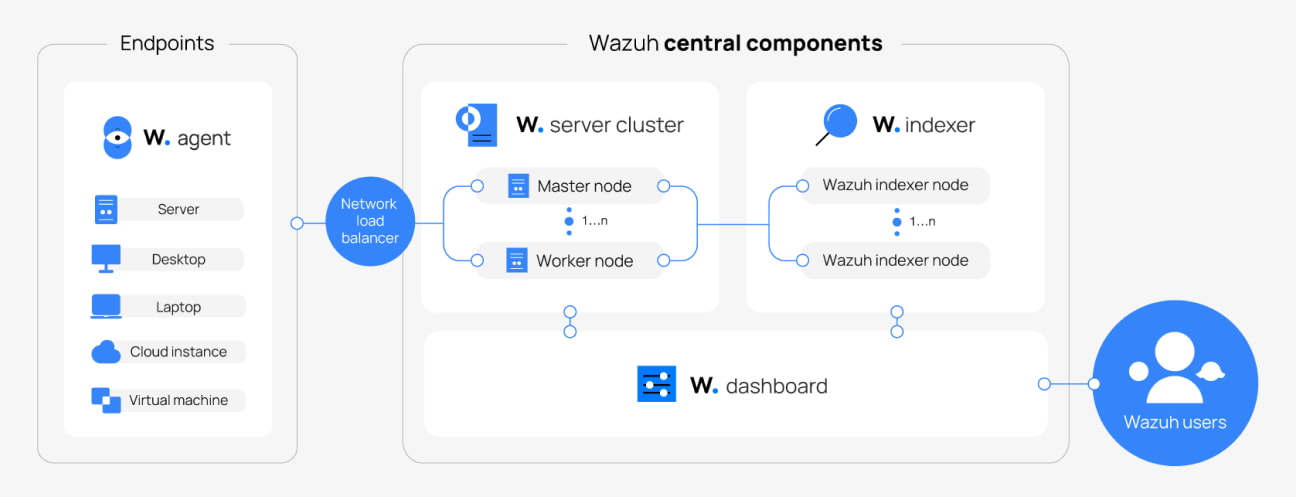

Jedna zintegrowana platforma dla pełnej ochrony

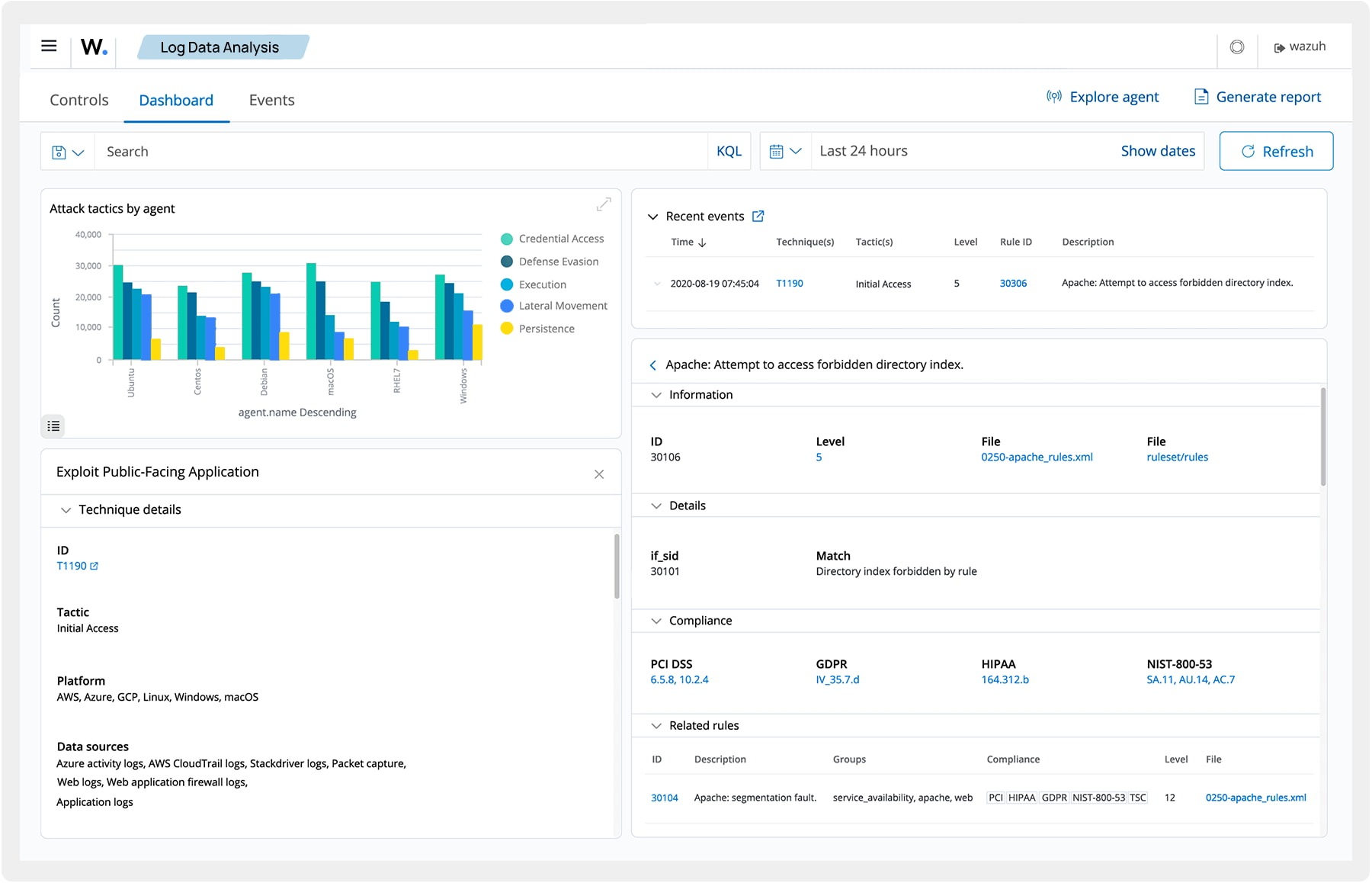

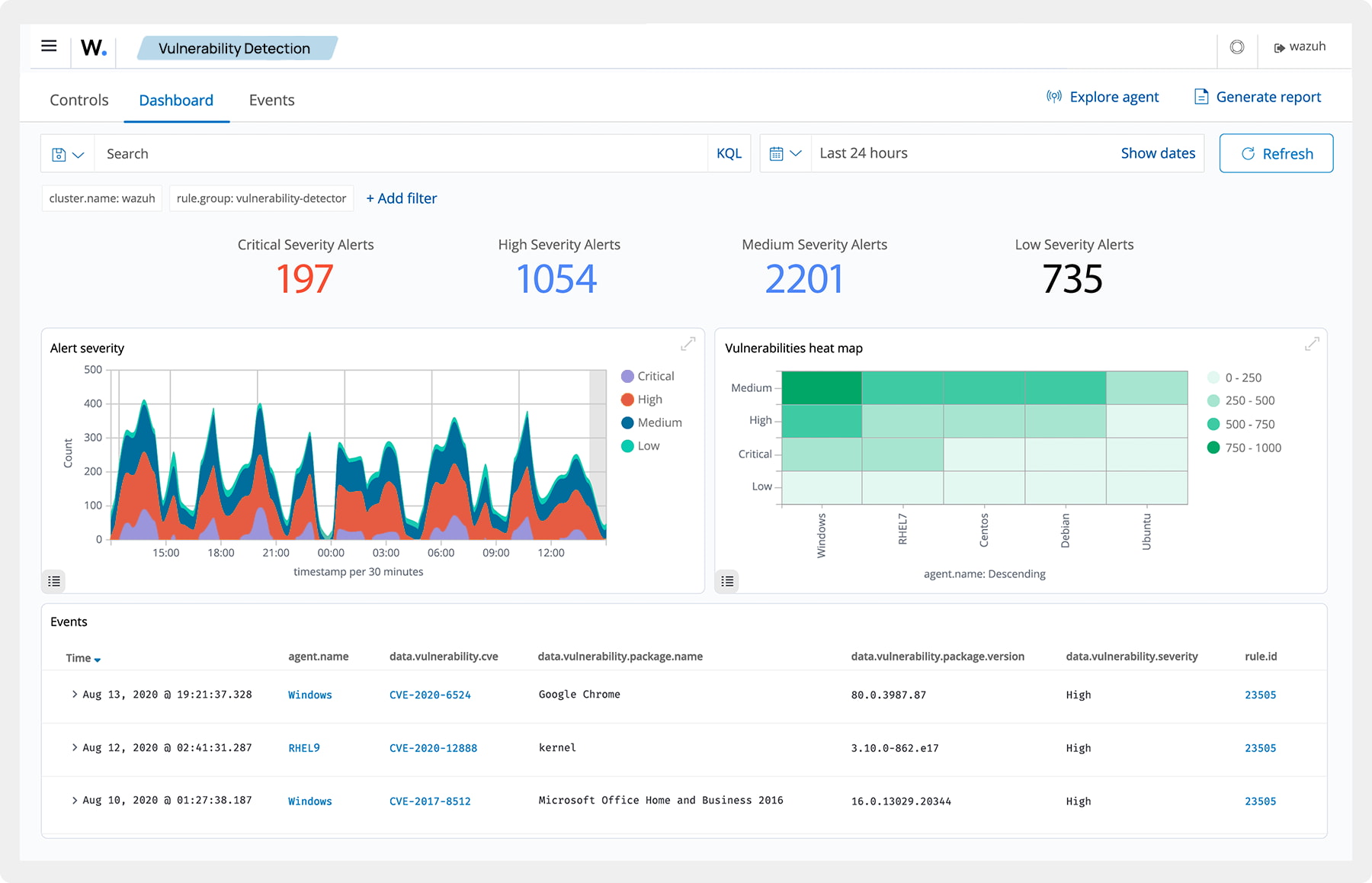

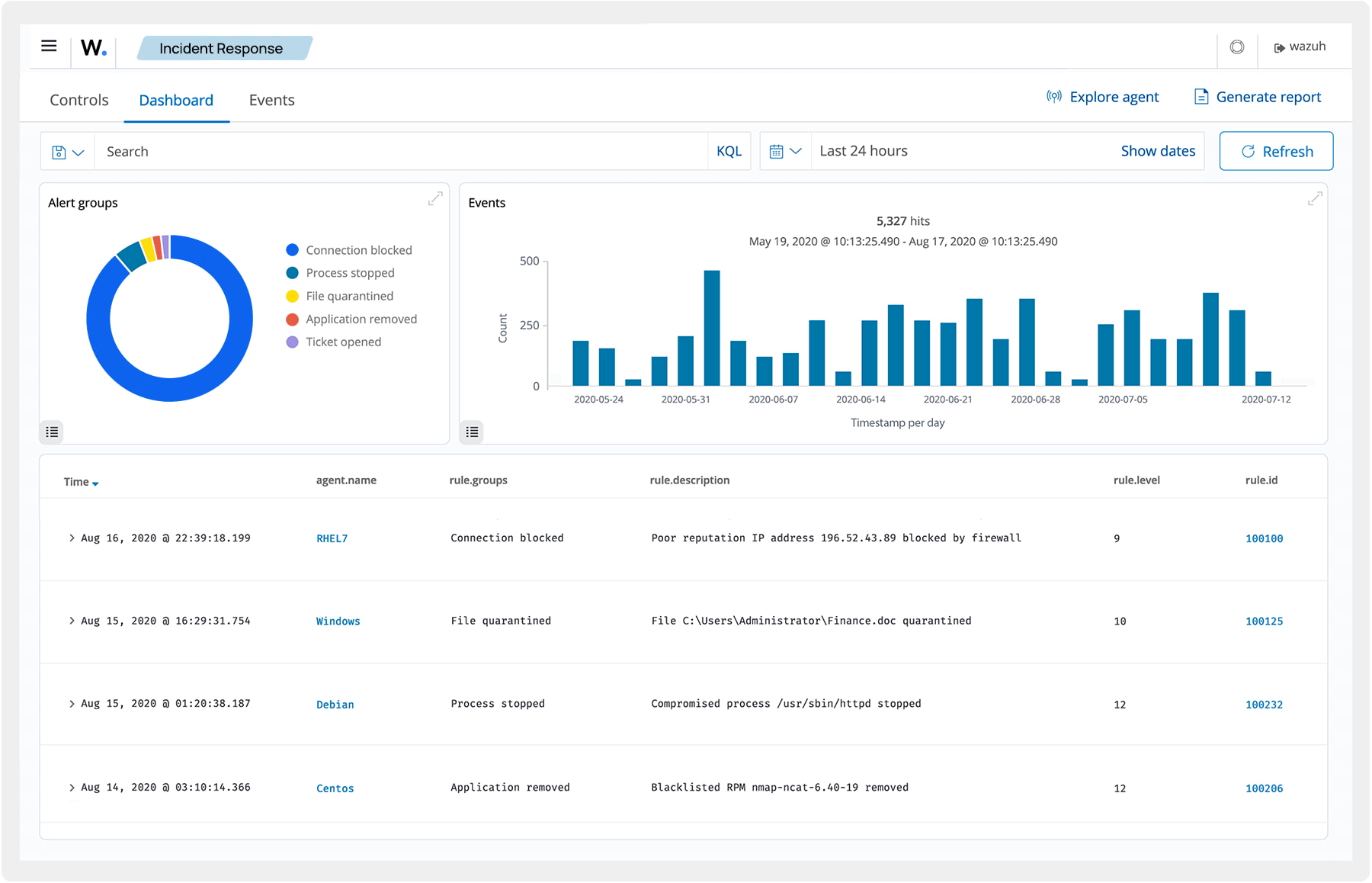

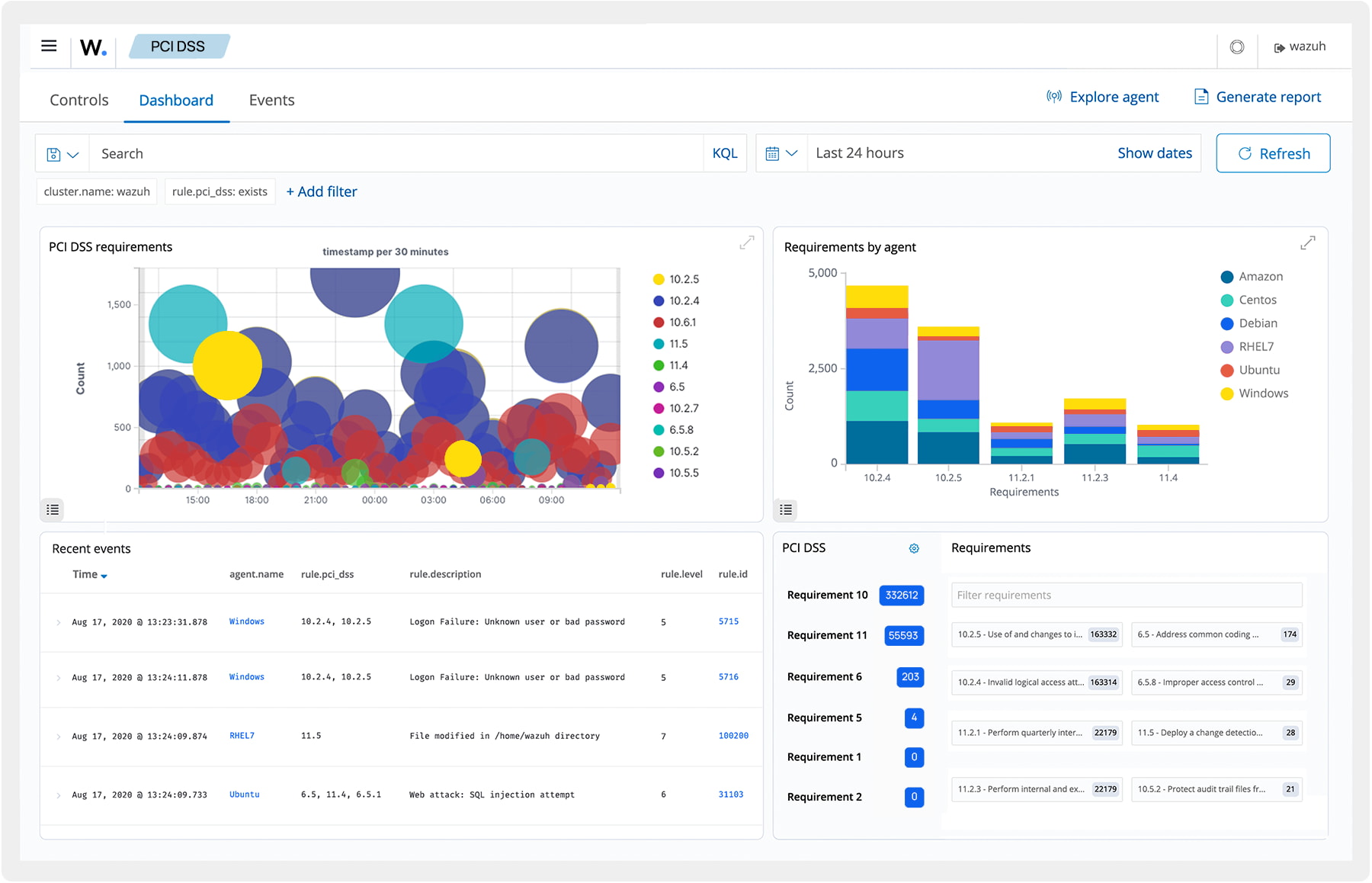

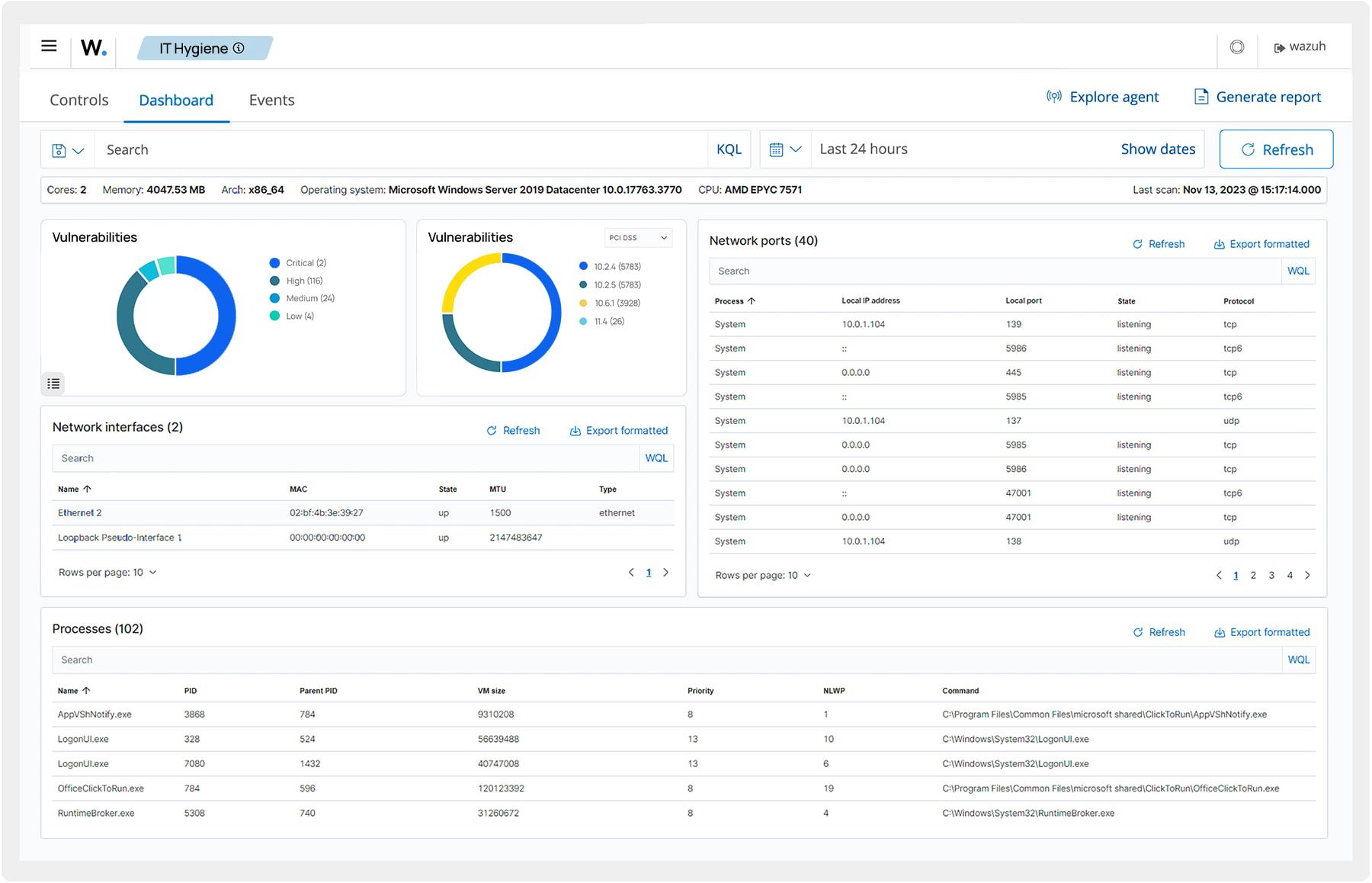

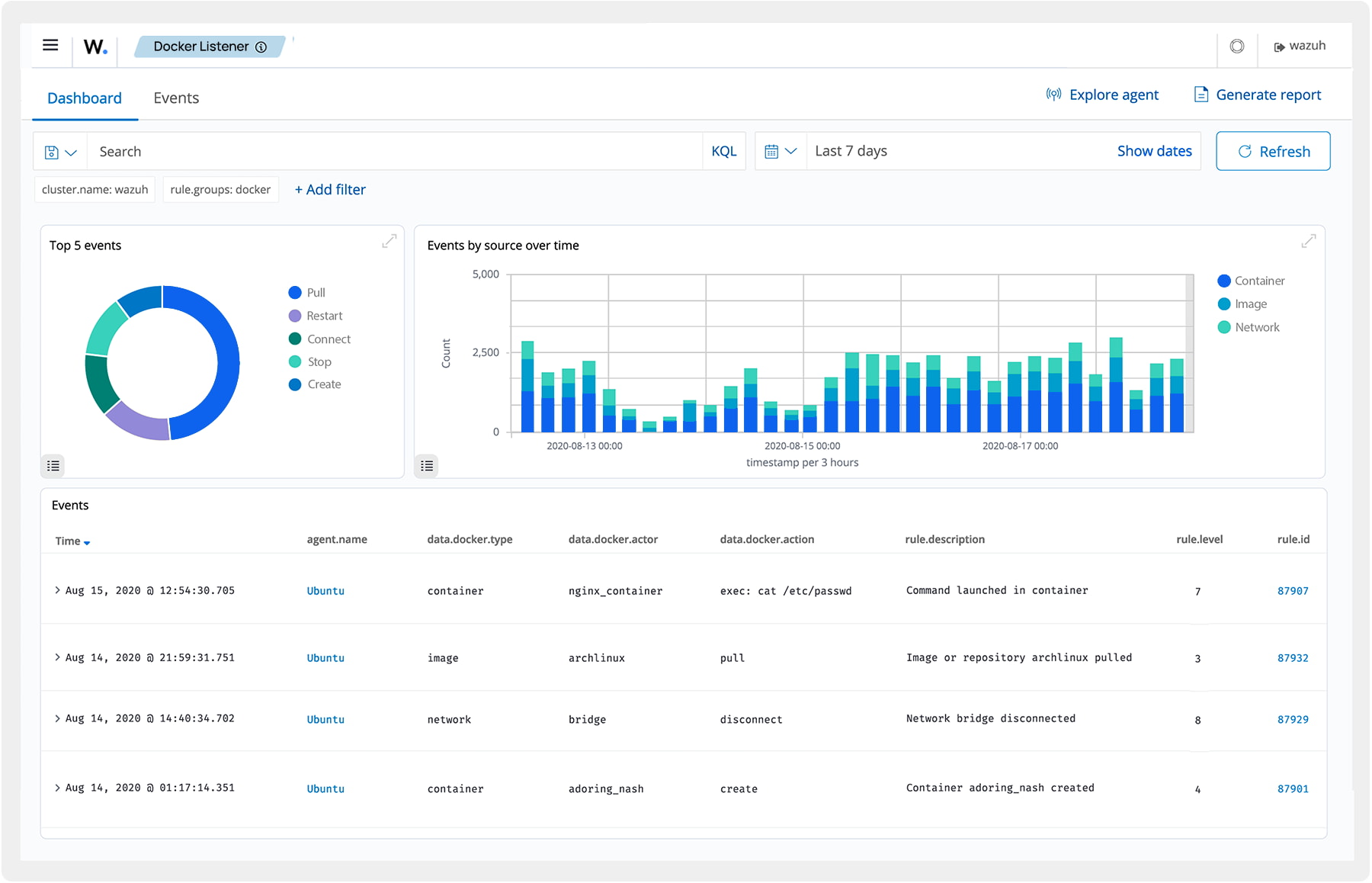

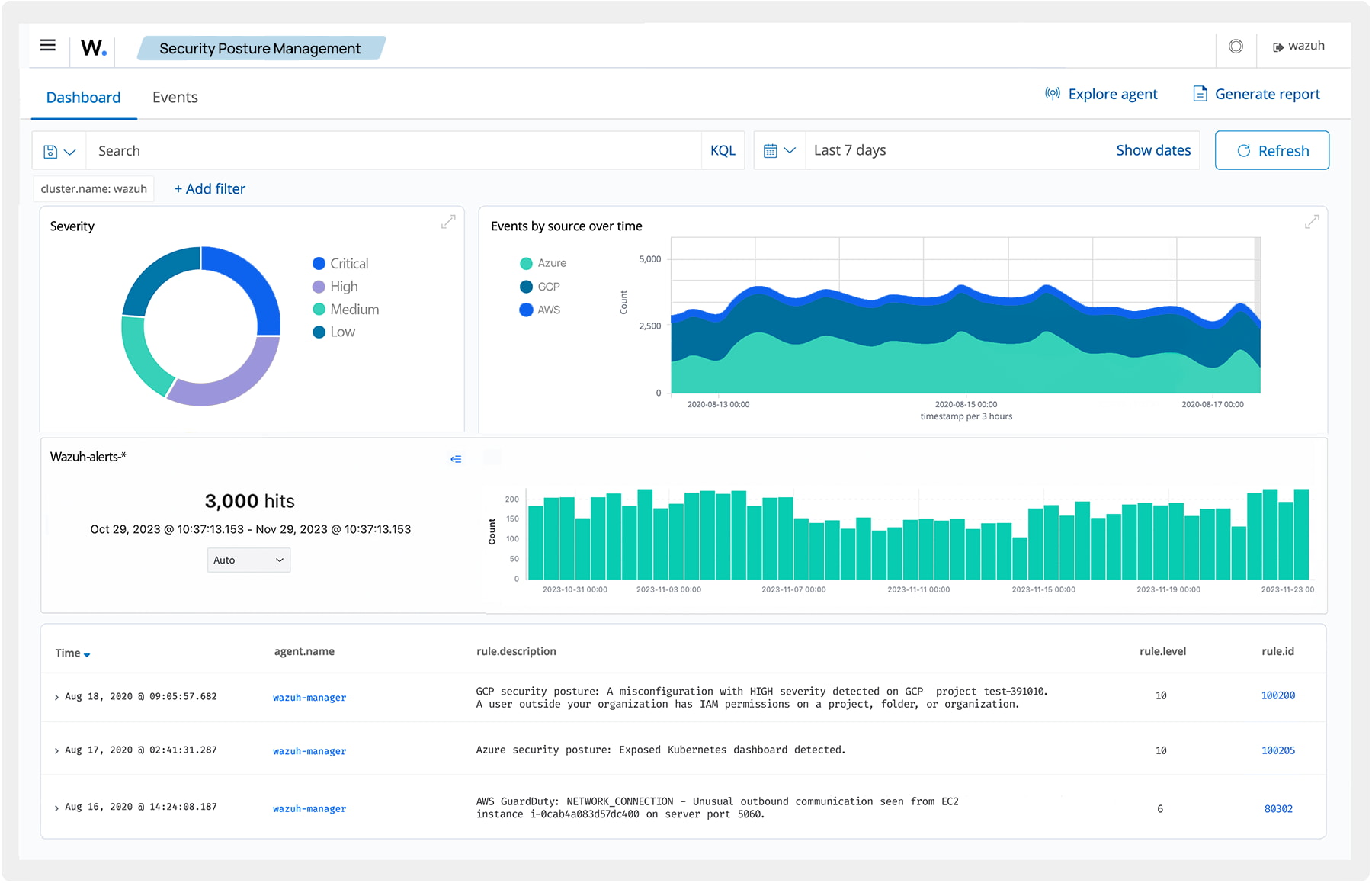

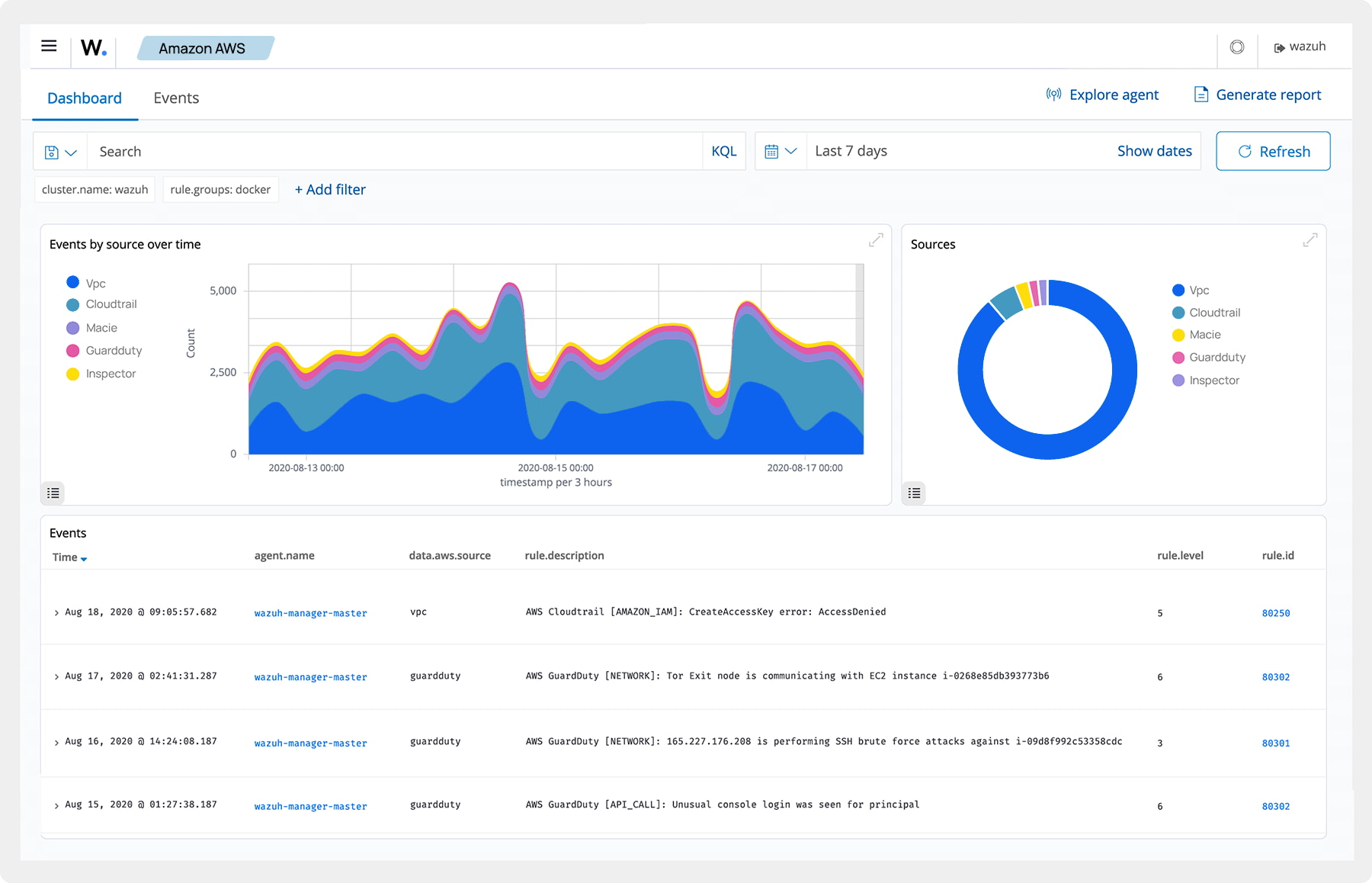

Twoje zasoby IT są chronione dzięki funkcjom Security Information and Event Management (SIEM) oraz Extended Detection and Response (XDR). Wazuh oferuje rozwiązania zaprojektowane z myślą o zabezpieczaniu cyfrowych zasobów i podnoszeniu poziomu cyberbezpieczeństwa Twojej organizacji.